Stuxnet, Duqu és a Flame

Hardcore malware: Stuxnet, Duqu és a Flame

Stuxnet,

Duqu és a Flame szerzett hírhedtté, mint néhány, a

legveszélyesebb és fondorlatos formája malware. Első

megjelent 2010-ben, 2011, illetve 2012, a három férgek okozta

félelem az informatikai biztonsági ipar és a pánik között az

adminisztrátorok a fertőzött házigazdák. Elemzése előtt a

működését és egyedi jellemzőit, itt van egy felülvizsgálat

malware általában, és egy összefoglaló néhány figyelemre méltó

példa a romboló vírusok elmúlt években.

Definiálása malware

A

kifejezés Malware rövid a "rosszindulatú szoftverek". Malware

úgy tervezték, hogy megzavarják szokásos számítógépes

műveletek és / vagy gyűjteni érzékeny információk azáltal

jóváhagyott hozzáférés illetéktelen személyek a magántulajdonú

számítógépes rendszerek. Ezért malware minősül

nemkívánatos, ellenséges és tolakodó szemben a pályázatok

rendszer tulajdonosai tudatosan hozzájárul ahhoz, hogy telepítve

van a számítógépükön.

Céljai malware

Malware

kódolók általában megpróbálja elérni bármely következő

célokat:

- Zavarja a normális működését a fertőzött gépek a támadó a rendszer erőforrásait, mint a sávszélesség, a memória és a CPU.

- Lop személyes adatokat (PII), mint például név, születési idejét, társadalombiztosítási számok, és a pénzügyi számla számát.

- Létrehozása hosting helyek adatok gyakran alakját veszi fel az illegális fájlokat, mint például a kalóz szoftver és a pornográfia.

- Transform számítógépek távolról vezérelt zombik céljából szolgáltatásmegtagadási támadások és az elosztó az e-mail spam.

- Monitor felhasználók webes böngészési szokásait, és átirányítja keresések és a böngésző URL kérések nem kívánt weboldalak, amely létrehozza affiliate marketing bevételek.

Valósítani

ezeket a feladatokat, a malware életciklus általában magában

foglalja a következő lépéseket.

- Beillesztése - A telepítés áldozat házigazdák.

- Stealth - malware kísérlet marad rejtve antimalware alkalmazások és az emberi megfigyelés.

- Trigger - az esemény, hogy kezdeményezi a végrehajtása malware a hasznos teher.

- Hasznos teher - az előadó-, a malware a rendeltetése (lásd a fenti lista).

- Replication - mint a biológiai vírusok, rosszindulatú programok általában megpróbálja szaporodhatnak és elterjedhetnek az új áldozatok (inkább a következő fejezetben).

- Destruction - malware nem távolíthatja el magát, és tűnik el az a célja, teljes vagy egy bizonyos idő telt el.

Malware terjedés

Mint

minden szoftver, malware kell helyezni kliensgépeken

működéséhez. Mivel a felhasználók nem tudatosan telepíti

a káros szoftverek, malware úgy kell elosztani, diszkrét vagy

rejtett módon. Malware általában elszaporodik a következő

lehetőségeket:

- E-mailek és azonnali üzenetek, amelyek mellékletként telepítse a rosszindulatú szoftverek, vagy linkeket a fertőzött weboldalak.

- A fertőzött weboldalak automatikusan feltölteni ellenséges kód webböngészőn keresztül hasznosítja.

- Közös cserélhető adathordozókon, mint például a külső merevlemezek, flash-meghajtók, optikai és floppy lemezek.

Felhasználásának

e-mail és azonnali üzenetek forgalom malware elosztás különösen

hatékony, mert a felhasználók címjegyzékek gyakran sérül, és

a kapott malware terjesztésének sikerül, mert a címzettek a

fertőzött e-maileket, mint érkező barát, rokon, vagy kolléga. A

bizalom szintje növekszik, és nyissa meg a rosszindulatú

mellékletet. A híres rosszindulatú programok Melissa, feleség

Naked és ILOVEYOU szaporított ezen a módon.

Malware típus és példák

Bár

az összes malware osztja az általános jellemzőket már

említettük, ez is tovább bontható több kategóriába tényezők

alapján, mint a módszer a proliferáció, az esetben célja, kívánt

célt, operatív jellegű, stb A legtöbb rosszindulatú lehet

minősíteni, mint az egyik a következő típusú , bár néhány

malware mutatja vonásait több típus.

Virus. A

vírus fogalma gyakran szinonimájaként használják a malware. A

legtöbb malware programok megvalósítása tömeges fertőzés és

széleskörűen károsítja gyakran nevezik "vírusok",

amikor a valóságban inkább megfelelően besorolható a férgek,

trójai, vagy más feltételeket.

Mint

a legtöbb malware, vírus általában törölni a rendszer fájlokat

és megváltoztathatja a beállításokat. Azonban a vírusok

mutatnak bizonyos sajátosságok, amelyek megkülönböztetik őket a

többi malware. A vírus egy kevésbé független program, mert

nem képesek a saját, hogy kell megfertőzni néhány futtatható

szoftver és, ha a végrehajtható fut ez okozza a vírus terjedését

a többi futtatható. Microsoft Office makrók és PDF

dokumentumokat, különösen is célzott vírusírók.

Bár

már több ezer a vírusok felfedezett néhány hírhedt közül a

következők:

- A Melissa vírus 1999-ben a tömeges levelező makró vírus terjedése okozta, akinek túlterhelés és állítsa le e-mail szervereket.

- Az Anna Kournikova vírus 2001 kizsákmányolt Microsoft Outlook címjegyzék terjedni a fájl neve "AnnaKournikova.jpg.vbs" e-mailben.

Worm. Worms

sokkal alkalmasabb, mint igaz, vírusok nem kell host programok

megismételni. Más szóval, lehet másolni, és szállítani

magukat anélkül, hogy malacka vissza bármilyen más program.

Egyes

férgek szerzett ismertséget az évek során a következők:

- A Morris féreg volt az első ismert féreg létezik, és adták ki 1988-ban. Szerint a szerző, nem volt célja, hogy kárt okoz, vagy anyagi veszteség felmérni a méret az interneten. A replikációs forgalmat generált féreg hatékonyan hozta az interneten, hogy egy átmeneti nyugalmi. A féreg szerzője volt az első, aki ítélték a számítógépes csalásról és visszaélésről szóló törvény 1986 .

- 2000-ben a ILOVEYOU (vagy Love Letter) féreg terjed az e-mailen keresztül viselő csatolt szerelmes levél-FOR-YOU.TXT.vbs. Amikor fut, a Visual Basic fájlt másolni magát több mappát az áldozat merevlemezét, ki az új kulcsok, elküldte saját másolatait e-mailben és Internet Relay Chat (IRC) ügyfelek és letöltött egy fájlt a WIN-BUGSFIX.EXE. Ez a program egy jelszó-lopás alkalmazás, amely e-mailben tárolt jelszavakat e-mail címre tartozó féreg szerzője.

- Code Red 2001-ben megjelent célzott javítatlan telepítés a Microsoft Windows Internet Information Services (IIS) . Ez megrongálták weboldalak indított szolgáltatásmegtagadási támadások, és terjed magát a végrehajtó puffer túlcsordulás más IIS webszerverek, amelynek eredményeként a végrehajtása kiváltságos parancsok.

- Nimda ütött 2001 szeptemberében, és perceken belül vált a legelterjedtebb féreg kering az interneten. Ez használt több támadási, például e-mail, hálózati megosztásokon, IIS könyvtár bejárás, és hátsóajtó által hátrahagyott más férgek. A puszta mennyiségű forgalmat generált hozta le számos web-és e-mail szervereket.

- SQL Slammer (aka Sapphire) okozott több mint 1 milliárd dollárt 2003-ban veszteségessé. Tizenöt percen belül, a kibocsátási, az SQL Slammer használt puffer túlcsordulás megfertőzni több tízezer futtató javítatlan telepítését Microsoft SQL Server . Internet routerek nehezen birkóznak meg a hatalmas mennyiségű replikációs forgalmat.

- Először 2008-ban észlelt, a Conficker féreg nagy pusztítást a gépen, hogy letiltja a szolgáltatást, blokkolja a felhasználói hozzáférést a könyvtárak, és megakadályozza látogatások biztonsággal kapcsolatos weboldalak. Beletelt több mint házigazdák, hogy elvégezzük szótár jelszóval támadások a rendszergazdai jelszót, majd csatlakozott a fertőzött gépek a botnet.

Trójai. A

trójai egy malware program, amely álcázott más látszólag

ártalmatlan programmal. Első pillantásra úgy tűnik, hogy a

trójai végrehajtani kívánt funkció, de a valódi célja az, hogy

kódot futtathatnak anélkül, hogy a felhasználó beleegyezése

vagy tudta. Például egy programot is hirdetett, mint egy

egyszerű képernyővédő képek megjelenítésére aranyos cica

vagy szexi emberek, de a valódi célja az, hogy valóban telepíteni

kulcsfontosságú logger, hogy elfog a jelszavakat, és továbbítja

azokat egy távoli szerverre. Vagy trójaiak gyakran lehetővé

teszi a behatolók távoli hozzáférést a fertőzött rendszert. A

leplezze malware olyan népszerű szoftvert (vagy árukapcsolás

malware népszerű szoftver) malware forgalmazók remélem, hogy

becsapták felhasználóknak készült, akik a szabad szoftver vagy

pornográfia letölti, és végre a káros szoftverek és

megfertőződhetnek.

Egy

különösen hírhedt Zeus trójai. Zeus ellopja banki

információk a billentyűleütéseket naplózó és formában

megragadó. Zeusz célozza a pénzügyi szektor és terjed

elsősorban drive-by letöltések és adathalász programok. 2009

júniusában, becslése az volt, hogy Zeusz már veszélybe mint

74000 FTP számlák weboldalakon olyan cégek, mint a Bank of

America, a NASA, Monster.com, ABC, az Oracle, Play.com, a Cisco, az

Amazon és a Business Week. Zeus adathalász üzenet terjedt

rampantly egész Facebook is. 2012-ben változatai Zeus fedezték

fel a Blackberry és az Android okostelefonok.

Logikai

bomba. A

logikai bombát egy olyan program, amely végrehajtja a parancsot

(mint például a jogosulatlan adattörlés), amikor egy bizonyos

esemény bekövetkezik, vagy egy adott napon és időpontban

érkeznek. Amíg egy ilyen esemény történik, a logika bomba

ül szunnyadó. Néhány jogi ügyek logikai bombák írta

elégedetlen alkalmazottak gyűjtött média figyelmét.

Botnet. Bot

malware úgy tervezték, hogy titokban át házigazdák távirányítású

zombik, hogy csatlakoztak alkot hálózatok botoktól, vagy

botnetek.Ezek a botnetek vezérli az üzemeltető (bot master), aki

használja a sereg zombi a rendelkezésére áll sok aljas célokra,

például indít elosztott szolgáltatásmegtagadási támadások

vagy átmosni spam e-mailt. Jellemzően a IRC protokoll küld

parancsokat a Command and Control server a botnet zombik.

Rootkitek

és hátsóajtó. rootkitek

megpróbálja elrejteni a létezését bizonyos eljárások vagy

programok a normál módszerek felderítése és lehetővé

kiváltságos hozzáférést a számítógéphez hátsóajtó. Backdoor

malware telepítve van áldozat házigazdák hozzáférést a

hackerek egy későbbi időpontban. Elég gyakran hátsóajtó

is csomagban trójaiak. A telepítés után a backdoor figyeli a

hálózati forgalmat egy adott porton. Amikor a rootkitek és

hátsóajtó megfelelően telepítve, a felhasználók és a

biztonsági szoftverek még nem fog mutatni a rendellenes rendszer

működését, mert ez a fajta rosszindulatú dolgozik az operációs

rendszer kernel szinten. A rootkitek gyakran eltávolítja

gyanús bejegyzéseket rendszerben naplók. Az ajánlott

kármentesítés a rootkit fertőzések egy teljes merevlemez törölje

majd OS újratelepítés.

Scareware. Ez

a fajta kártevő megpróbál létrehozni pánik felhasználók

körében megjelenítésével riasztó (és hamis) üzeneteket az

állam a rendszer azzal a szándékkal, meggyőzni őket arról, hogy

a díjfizetési, hogy megoldja a feltételezett problémát. Más

szóval, scareware egy átverés, amely célja rávenni a

felhasználókat feleslegesen költőpénzt, hogy foglalkozzon egy

nem létező helyzetet. A taktika gyakran használják a

számítógépes bűnözők jár értesíti a felhasználókat, hogy

egy vírus megfertőzte a számítógépet, akkor arra utal, hogy

töltse le (és fizetni) hamis víruskereső szoftvert

eltávolítani. Azonban a "vírus" teljesen kitalált,

és a szoftver, amely a felhasználó szorongó vásárlások vagy

nem funkcionális vagy rosszindulatú is.Egy bizonyos formája

scareware, Ransomware ,

megakadályozza a felhasználót hozzáférést bizonyos fájlokat és

mappákat, néha keresztül titkosítás, és követeli, hogy

kifizetést kell tenni, mielőtt azok elérhetővé újra.

Spyware. Spyware

összpontosít elfog billentyűleütéseket, és a személyes adatok

a felhasználók hozzájárulása nélkül vagy a tudás. Spyware

gyakran formájában egy trójai, amely megpróbálja megtéveszteni

a felhasználókat árukapcsolás magát kívánt szoftver.

Adware. Adware

utal rosszindulatú szoftverek, gyűjti össze a felhasználó

számítástechnikai szokásait, hogy lehet használni, hogy

megkönnyítsék a célzott marketing. Adware tudható, hogy

pop-up hirdetéseket és átirányított URL-jét kéri. Például

megtekintése termék eladó Amazon.com lehet kérni a felugró

hirdetések jelennek meg a linket, hogy vesz egy hasonló termék egy

másik oldalon, vagy egy kísérlet arra, hogy látogasson el a

google.com okozhat a böngésző átirányítása egy ad- megrakott

honlap egy nevet, mint "supercoolsearch.com" helyett a

Google. Az alkotó az adware akkor kap pénzt, ha rákattint

linkeket vagy vásárolni termékeket a gazember oldalakon.

Keyloggers. Keyloggers

egyszerűen nyomon követi és rögzíti a kulcsokat felhasználók

írja alatt számítástechnikai ülések, és gyakran jelenti ezeket

billentyűleütéseket vissza szerver vagy e-mail címét tartozó

hackerek és a számítógépes bűnözők. A gombnyomás

jelentések nyilvánvalóan tartalmaznak érzékeny adatokat, például

felhasználóneveket és jelszavakat.

Stuxnet

Stuxnet

tette címoldalára 2010 júniusában, miután elment dolgozni

kikapcsolása programozható

logikai vezérlők és

a Siemens felügyeleti ellenőrzés és adatgyűjtő (SCADA) rendszerek

iráni nukleáris erőművek. Ezt a helyet, talán a

legkomplikáltabb és ötletes példája malware valaha

felfedezett. Nem sokkal azután, hogy Stuxnet észlelt és

elemezték a szoftver biztonsági szakemberek, nyilvánvalóvá vált,

hogy ez a termék egy jól finanszírozott, nagyon hatékony

entitás. Nem meglepő, hogy most már a hagyományos

bölcsesség, hogy Stuxnet jött létre az amerikai és izraeli

szoftverfejlesztők részeként információs hadviselés elleni

kampány az Iráni Iszlám Köztársasággal.

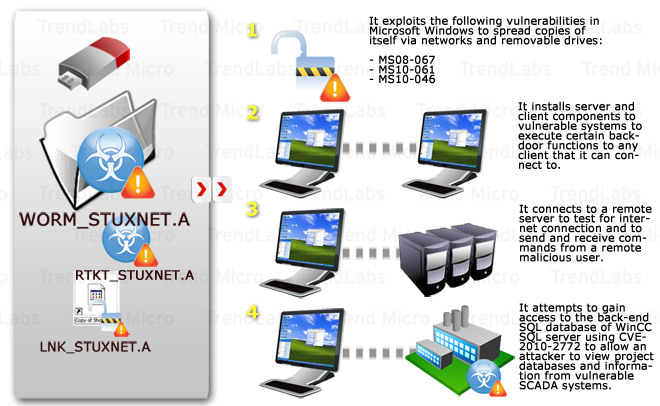

Stuxnet

nagyon hatékony, mert kihasználva négy nulladik

napi sérülékenységek

a Windows. Ezt állítólag be a cél környezetben USB flash

meghajtók ültetett akár egy titkos ügynök, vagy akaratlanul

erőmű alkalmazottai. Amint volt hozzáférése a hálózathoz,

Stuxnet tudta azonosítani, és megfertőzi a házigazdák, hogy

sikerült SCADA rendszerek irányított Siemens

szoftver. Microsoft és

a Siemens ezt

követően kiadott javításokat ellensúlyozására Stuxnet, de

előtte komoly baj már megtörtént, különösen ami Iránt.

Kép

forrása: Trend

Micro

Duqu

A

Duqu féreg először észlelt 2011. Malware elemzők hamar

észrevette, hogy megosztott a sok ugyanazt a kódot Stuxnet, de Duqu

célja az volt, az adatok felügyeleti és más hírszerző

erőfeszítések helyett letiltása az ipari rendszerek. Mint a

Stuxnet úgy tűnt, hogy cél az iráni számítógépek, de Duqu nem

összpontosítanak ipari vagy kritikus infrastruktúrák. Mint a

Stuxnet, Duqu egy bonyolult program arra törekszik, hogy kihasználja

nulla nap Windows kernel sebezhetőség. Továbbá használja

lopott digitális tanúsítványok, telepíti backdoor, és rögzíti

a billentyűleütéseket. Amikor a Duqu telepíti magát,

használja a Microsoft Word fájl, amely kihasználja a TrueType

betűkészlet elemzőmotorhoz amely lehetővé teszi a kódfuttatást.

Kép

forrása: Trend

Micro

Láng

Flame

fedezték fel május 2012 a Kaspersky Labs. A legtöbb fertőzés

volt Iránban, ezért nem meglepő, hogy a Flame részvények

jellemzői a Stuxnet és a Duqu (is felszínre Izraelben, Szudán,

Szíria, Libanon, Szaúd-Arábia és Egyiptom). Mint a Duqu,

Flame tűnik tervezték kémkedés helyett host letiltása vagy az

adatok megsemmisítését. Flame használ hamis digitális

tanúsítványt, és terjed USB stick, helyi hálózaton, vagy a

megosztott nyomtató spool sebezhetőség és a levelek egy backdoor

számítógépeken. Ez szippantás a hálózati forgalmat,

illetve hang, screenshotok, a Skype beszélgetések, és a

billentyűleütéseket, valamint letölthető információt más

Bluetooth eszközökkel. Flame határozza meg, melyik

víruskereső alkalmazás telepítve van, majd testreszabja a

viselkedését, hogy minimalizálja a valószínűségét érzékelés

(például megváltoztatja a fájlnév kiterjesztését

használja). Érdekes, Flame szolgáltatók képesek küldeni a

"kill" parancsot, amely megkeresi minden nyomát Flame a

fertőzött host, beleértve a screenshotok és adatokat lopott a

malware, és megszünteti azokat.

Kép

forrása: Thomson

Reuters

További hivatkozás

Általános

malware

Doug

Vitale Tech Blog, Hogyan

blokkolja malware a hosts fájlt

Esecurityplanet.com, Inside scareware átverés

Fortinet.com, Ransomware: Minden meghajtók hozzánk tartoznak

Intology.com, Ransomware vírus, amely 1024 bites titkosító kulccsal

Knowbe4.com , Malware néven Eurograbber ellopja 36.000.000 euró

Microsoft.com, a Microsoft és a Symantec vegye le Bamital botnet

Microsoft.com, Microsoft Security Intelligence Report

Microsoft.com, Microsoft Malware Protection Center Threat Report: rootkitek

Microsoft.com, Vadászat le és megölése Ransomware

Networkworld. com, botnet mesterek elrejtése vezetési és irányítási szerveren belül a Tor hálózat

Networkworld.com, reverzibilis denial-of-erőforrás cryptoviral zsarolás támadás

TechRepublic.com, hagyományos antivírus szoftver használhatatlan ellen katonai malware

Wired.com, becsapta! Betekintést SQL Slammer

Esecurityplanet.com, Inside scareware átverés

Fortinet.com, Ransomware: Minden meghajtók hozzánk tartoznak

Intology.com, Ransomware vírus, amely 1024 bites titkosító kulccsal

Knowbe4.com , Malware néven Eurograbber ellopja 36.000.000 euró

Microsoft.com, a Microsoft és a Symantec vegye le Bamital botnet

Microsoft.com, Microsoft Security Intelligence Report

Microsoft.com, Microsoft Malware Protection Center Threat Report: rootkitek

Microsoft.com, Vadászat le és megölése Ransomware

Networkworld. com, botnet mesterek elrejtése vezetési és irányítási szerveren belül a Tor hálózat

Networkworld.com, reverzibilis denial-of-erőforrás cryptoviral zsarolás támadás

TechRepublic.com, hagyományos antivírus szoftver használhatatlan ellen katonai malware

Wired.com, becsapta! Betekintést SQL Slammer

Stuxnet

Arstechnica.com, Megerősítette:

Egyesült Államok és Izrael készített Stuxnet, elvesztette az

irányítást felette

Computerworld.com, A Stuxnet a "legjobb" malware valaha?

Eset.com, mélyreható elemzését Flame, Duqu és a Stuxnet mssecmgr.ocx

Mediafire.com , Stuxnet forráskódját

Networkworld.com, Siemens ipari szoftver még mindig tele van lyukakkal

Net-Sec.org, Stuxnet ültették át a fertőzött pendrive

Spectrum.ieee.org, Az igazi története Stuxnet

Symantec.com, W32.Stuxnet dokumentáció (. pdf )

Wired.com, Irán: Malware szabotálták urán centrifugák

Computerworld.com, A Stuxnet a "legjobb" malware valaha?

Eset.com, mélyreható elemzését Flame, Duqu és a Stuxnet mssecmgr.ocx

Mediafire.com , Stuxnet forráskódját

Networkworld.com, Siemens ipari szoftver még mindig tele van lyukakkal

Net-Sec.org, Stuxnet ültették át a fertőzött pendrive

Spectrum.ieee.org, Az igazi története Stuxnet

Symantec.com, W32.Stuxnet dokumentáció (. pdf )

Wired.com, Irán: Malware szabotálták urán centrifugák

Duqu

Arstechnica.com, Microsoft

tolja a vészhelyzeti fix, hogy blokkolja a Duqu nulladik napi

kihasználni

Darkreading.com, Ugyanaz toolkit szült Stuxnet, Duqu, és egyéb kampányok

Securelist.com, A rejtély a Duqu keretrendszer megoldott

Symantec.com, Duqu: állapotfrissítések beleértve telepítő A nulladik napi kihasználni találtak

Techworld.com, Duqu trójai írt rejtély programozási nyelv

Darkreading.com, Ugyanaz toolkit szült Stuxnet, Duqu, és egyéb kampányok

Securelist.com, A rejtély a Duqu keretrendszer megoldott

Symantec.com, Duqu: állapotfrissítések beleértve telepítő A nulladik napi kihasználni találtak

Techworld.com, Duqu trójai írt rejtély programozási nyelv

Láng

Arstechnica.com, miért

antivírus cégek, mint az enyém nem elkapni Flame és a

Stuxnet

BBC.com, Flame malware döntéshozók küldés "öngyilkosság" megjegyzés

Networkworld.com, a Kaspersky kutatója repedések Flame malware jelszó

Securelist.com, Vissza a Stuxnet: a hiányzó láncszem a Flame

Wired.com, Meet Flame, a hatalmas kém malware beszivárgó iráni számítógépeket

ZDnet.com, Flame számítógépes kémkedés nyúlik vissza 2006

BBC.com, Flame malware döntéshozók küldés "öngyilkosság" megjegyzés

Networkworld.com, a Kaspersky kutatója repedések Flame malware jelszó

Securelist.com, Vissza a Stuxnet: a hiányzó láncszem a Flame

Wired.com, Meet Flame, a hatalmas kém malware beszivárgó iráni számítógépeket

ZDnet.com, Flame számítógépes kémkedés nyúlik vissza 2006

Láng,

Duqu és Stuxnet: mélyreható kód elemzésével mssecmgr.ocx

A

Flame féreg (érzékeli ESET mivel Win32/Flamer) az egyik

legérdekesebb célzott fenyegetések ebben az évben. Bár

számos cikket erről tettek közzé, sok a tényeket a belső

szerkezete a fő modul (mssecmgr.ocx )

nem hozták nyilvánosságra még. Ebben a blogbejegyzésben azt

szeretnénk, hogy fényt derítsen néhány végrehajtásának

részleteit ezt az összetevőt.

Először

ismerkedett meg komplex célzott fenyegetések az elemzések Stuxnet

( Stuxnet

a mikroszkóp alatt ),

folytatódott Duqu ( Win32/Duqu:

Ez egy randi ),

és most ez a Flame következik. Elemzés a Stuxnet kódot kell

elég erőfeszítést annak érdekében, hogy megértse a teljes

funkcionalitását a féreg. Abban az esetben, Duqu találtunk

az architektúra és végrehajtásának meglehetősen hasonlóak a

Stuxnet, amely lehetővé tette a folyamat elemzése Duqu sokkal

könnyebb. Flame egészen más történet, van sok összekapcsolt

modulok, valamint a belső tároló konfigurációs információkat,

és a hasznos teher a formában még nem ismert. A nehézségek

ellenére fogunk feltárni néhány érdekes részletet a fő

modul mssecmgr.ocx .

Az összeköttetést Stuxnet és Duqu

Nyilvánvaló,

hogy Láng malware a hasonló jellegű, mint Stuxnet és a Duqu. Ezek

a rosszindulatú programok végrehajtása meglehetősen bonyolult

logika, bonyolult építészeti és végrehajtás részleteit. Céljuk,

hogy fenntartsák a folyamatos jelenléte a megtámadott

rendszeren. Az objektum-orientált stílus Láng programozás C

+ + kód teszi elemzés bonyolultabb, mert az elemzés folyamatát

szükségessé a rekonstrukció nem csak a Láng munkafolyamat

logikájának, hanem fordító logika is.Például rekonstrukciója

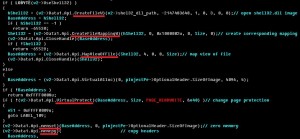

hívás módszer Rc4_GetBufferSize így néz ki:

A

statikus elemzés, az egyik leggyakrabban előforduló probléma az,

hogy, hogy megismerjük az egy értékes kapcsolatot egy pontos

értéket VTABLE, amelyet hívják a VPTR mutatót. A folyamat

során a statikus elemzési használunk magában foglaló módszerrel

meghatározó struktúrák emuláció C + + tárgyakat. Ez a

módszer már jól leírt a cikkben: tolató

C + + programok IDA pro és Hex-sugarakat .

A

statikus elemzés, az egyik leggyakrabban előforduló probléma az,

hogy, hogy megismerjük az egy értékes kapcsolatot egy pontos

értéket VTABLE, amelyet hívják a VPTR mutatót. A folyamat

során a statikus elemzési használunk magában foglaló módszerrel

meghatározó struktúrák emuláció C + + tárgyakat. Ez a

módszer már jól leírt a cikkben: tolató

C + + programok IDA pro és Hex-sugarakat .

A

blogbejegyzés Win32/Duqu:

Ez a dátum azt

említette, hogy Duqu alapul ugyanazon forráskódot Stuxnet. Alapján

a bináris elemzése a fő modul Láng (a továbbiakban ebben a

cikkben ezt a kifejezést, hogy referr mssecmgr.ocx ),

arra lehet következtetni, hogy a fejlesztők a malware használt

különböző forráskódot, hogy a Stuxnet és

Duqu. Bár mssecmgr.ocx ,

amely intenzíven használja az objektum orientált kód ez egészen

más, hogy milyen objektum orientált programozás használják mind

a Stuxnet és a Duqu.

Ha

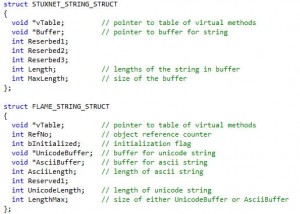

megnézzük a végrehajtás részleteit bizonyos tárgyak azt látjuk,

hogy azok signficantly különböző.Vegyük például, ábrázoló

objektumokat húrok, amelyek szinte a leggyakrabban használt típus

a tárgy minden malware kell figyelembe venni. Az alábbi ábrán

bemutatjuk szerkezeteket leíró karakterlánc tárgyak Stuxnet és

Láng és ezek nyilvánvalóan egészen más. Ugyanez vonatkozik

a módszerek végrehajtását ezen objektumok.

1.

ábra struktúrák leíró karakterlánc típusok Stuxnet és a Flame

Ezek

a típusok felelős dolgozó fájlok esetén leképezések,

szinkronizálás tárgyak, memória, memória patakok és így

tovább, és eltérnek végrehajtott Stuxnet.

Másik

megkülönböztető tulajdonsága Flame kód gyakori használatát az

intelligens mutatók, mint a tárgyak kezelése érdekében mutatókat

tárgyak különböző. Eltekintve a kényelmet, ez a

megközelítés (a szempontjából a fejlesztők) a smart pointerek

bulks fel a kódot, és megnehezíti, hogy elemezni.

Fő modul elemzés

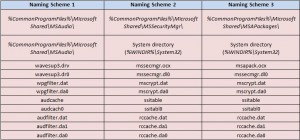

Láng

tárolja a komponenseket különböző fájlokat a Windows

fájlrendszer. Ez három különbözô elnevezési rendszer,

hogy tárolja a fájlokat. A malware kiválaszt egy különleges

rendszer minden esetben alapján konfigurációs információt, és a

környezet, amelyben fut. Az alábbi táblázat tartalmazza

információkat e névadási rendszereket.

1.

táblázat Flame elnevezési

Flame Startup

Amikor

a malware telepítve van a rendszerben van bejegyezve, mint egy LSA

hitelesítési csomag a rendszerleíró adatbázisban. Ennek

eredménye a rakodási mssecmmgr.ocx részeként lsass.exerendszer

folyamat a rendszer indításakor. Érdekes, LSA hitelesítés

csomagokra van szükség, hogy ki a konkrét rutinok interfész

LSA. Ezek egyike sem interface rutinok hajtják végre a fő

modul Láng.

Flame OS Támogatott verziók

Amikor

a fő modul a malware indított teljesít néhány ellenőrzést,

hogy vajon az operációs rendszer verziója támogatja a malware, és

hogy a gép betöltve csökkentett módban:

2.

ábra Flame inicializálás ellenőrzése indításkor

A

malware nem fut 64 bites operációs rendszer, de fut az összes

Windows-verziók, kezdve a Windows 2000-ig, de nem tartalmazza a

Windows 8).

Észlelése víruskereső szoftver

Amikor

a fő Flame modul betöltődik az ellenőrzéseket végez, hogy

milyen biztonsági szoftver van telepítve a gépre, hogy

fertőzött. A lista a programok akinek jelenléte a rendszerben

ellenőrizni kell tárolja a konfigurációs információkat, amelyek

később tárgyaljuk. A mintákban elemeztük, hogy körülbelül

320 különböző nevek, amelyek megfelelnek biztonsági szoftver

különféle: személyes tűzfalat, víruskereső szoftver, a szülői

ellenőrzés és így tovább. Attól függően, hogy számos

feltétel meghatározott konfigurációs információkat a malware

leállhat végrehajtását, ha konkrét biztonsági szoftver

kiszúrták a rendszerben. Az összes észlelt termék

csoportokra oszlanak, attól függően, hogy a funkcionalitás:

- Személyi tűzfal;

- HIPS;

- Antivirus szoftver;

- Hálózati csomag analizátorok;

- Szülői felügyelet rendszerek;

- Rendszer figyeli;

- DLP rendszerek, stb

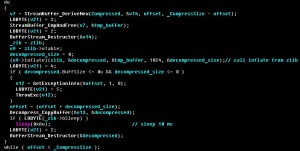

Befecskendezése a folyamatok

Nézzük

meg, hogy a malware terjed között folyamatok a fertőzött

rendszert. Mielőtt továbbmennénk, érdemes megemlíteni egy

szép kiadvány a Flame injekciós technikával ( Inside

Flame: You Say Shell32, mondom MSSECMGR ). Ahhoz,

hogy szúrja be a kódot a címtartomány más folyamatok a malware

gondosan használ ilyen szabványos API rutinok:

- VirtualAllocEx a memóriát a modul injektált a cél folyamat;

- WriteProcessMemoryReadProcessMemory , hogy adja be a kódot;

- CreateRemoteThreadRtlCreateUserThread át a vezérlést a befecskendezett modult.

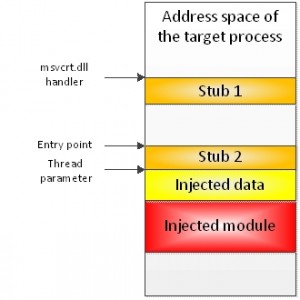

Ennek

eredményeként, egy bizonyos ponton a címtartomány a cél folyamat

így fog kinézni:

3.

ábra Cél folyamat címtartomány-elrendezésének során injekció

Mitől

Flame nehéz felismerni egy érdekes trükk a Shell32.dll

könyvtár. Feltérképezésére kép az injektált modul Flame

Memóriát feltérképezése rendszer könyvtár shell32.dll. A

kód felelős, ez úgy néz ki, mint ez, amikor az decompiled:

4.

ábra újrafelhasználása memória régió shell32.dll

Ennek

eredményeként a teremtés minden szükséges rendszer struktúrák

injektált modul és ennek következtében úgy néz ki, mint egy

törvényes betöltött modult.

Amikor

az összes adat és kód írt a megcélzott címtartomány, Láng

létrehoz egy távoli téma, a végrehajtó vagy

a CreateRemoteThread vagy RtlCreateUserThread API

hívásokat, és meghatározza a címét Stub a 2. belépési pont és

a befecskendezett adatokat, mint a paraméter.

Terminál

2 tartalmaz betöltő kódot, amelynek célja, hogy feltérképezze a

befecskendezett modult a címtartomány a folyamat az alábbiak

szerint:

- Memóriát a képet;

- Jelentkezzen alap áthelyezések;

- Inicializálása importálni cím tábla;

- Hívja belépési pont.

Használ

injekciót adatok segítő struktúra címét tartalmazó minden

szükséges rutin és kiegészítő sztring konstansok. Itt van

egy darab a kód felelős alaphelyzetbe kell ezt a struktúrát:

5.

ábra inicializálása kiegészítő szerkezetek

A

másik dolog, hogy nem az, hogy Stub_2 horog Msvcrt.dll belépési

pontot Stub_1 kódot. Később jelenik meg, hogy miért és

hogyan összejönni végrehajtását. A fő funkciója Stub_1

kód, hogy hívja a belépési pont az injektált modul, ha a

belépési pont msvcrt.dll hívják. Ennek

eredményeként a befecskendezett modult képes fogadni az összes

esemény msvcrt.dll kap. Lehetővé

teszi, hogy a malware részben újra ugyanazt a végrehajtási

környezet, mint a jogosan betöltött modult hoz létre.Flame horgok

a msvcrt.dll belépési

pontot meglehetősen szokatlan módon. Ahelyett, hogy splicing a

kódot felülírja a megfelelő mezőbe a PEB_LDR_DATA

szerkezet InLoadOrderModuleList található

PEB (Process Environment Block). Az injekció beadása után

befejeződött a malware tisztítja nyomait behatolás folyamat

címtartomány.

Flame konfigurációs információkat

Flame

konfigurációs adatok tárolása meglehetősen bonyolult, és

jelentősen különbözik a végrehajtás szintjén az, hogy a

Stuxnet és Duqu. Amikor a malware behatol először a

rendszerbe, az összes konfigurációs adatok szerepelnek benne

forrásokat tartozó fő modul. Nézzük Flame fő modulja

vesszük észre a forrás az ID 146 az eszköztárban. Ez az a

hely, ahol az összes konfigurációs adatok tárolása. Attól

függően, hogy a változat a malware a méret a forrás eltérhetnek,

kezdve a 37 Kb akár 3 Mb. Ellentétben Stuxnet és Duqu, amely

tárolja konfigurációs adatait egy egyszerű bináris fájl Flame

foglalkoztat kifinomultabb olyan tároló, amely nem egyszerű

értelmezni.

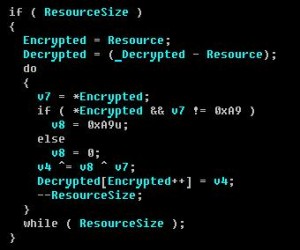

Ahhoz,

hogy hozzáférjen a konfigurációs adatok egy szükséges

visszafejteni a forrás és a nyomást a dekódolt adatokat. A

titkosítási algoritmus meglehetősen egyszerű, mint ahogy a 6.

ábrán bemutatott.

6.

ábra Flame forrás dekódoló algoritmus

Amikor

visszafejteni az adatokat de-tömörített az megnöveli módja az

adatok tömörítési algoritmust.Így a malware bevételt nyomást

az adatokat kis adatrészei (kevesebb, mint a kilobyte

egyenként).Megkerülni homokozók a malware hívja a Sleep API rutin

várjunk 10 milliszekundum. részek között.Ez teszi a folyamat

meglehetősen rugalmas dekompressziós:

7.

ábra beszúrása késedelmes erőforrás dekompressziós algoritmus

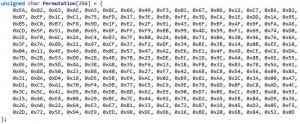

Végül,

kibontás után a dekódolt erőforrás, Láng alkalmaz permutáció

rá által meghatározott következő byte tömböt:

8.

ábra A konfigurációs adatok dekódolása permutáció

Minden

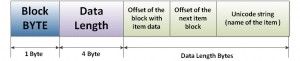

Flame konfigurációs adatait osztva speciálisan formázott blokkok

a következő természetes szerkezetét:

9.

ábra Flame konfigurációs adatok tárolása alapvető blokk

elrendezés

Itt,

a blokk byte írja le, hogy milyen típusú információk a blokkon

belül. Kétféle típusú blokkok:

- tartalmazó blokkokat kiegészítő információkat konfigurációs elemek;

- blokkokat tartalmazó értékeket konfigurációs elemeket.

Az

adatmező a következőképpen épül fel a blokkokat tartalmazó

kiegészítő információk:

10.

ábra Flame konfigurációs adatok tárolása alapvető blokk

elrendezés kiegészítő információkat

Ugyanis

meghatározza az eltolás a blokk elem adatokat az eltolás

tartalmazó mondat kiegészítő információkat a következő

konfigurációs adatok elemet, és az elem nevét. A gyökér

blokk található eltolt 0x1A elejétől a konfigurációs

adatokat. A következő ábrán látható egy példa blokkot

leíró konfigurációs elemet RTS.MEDIA_SETUP.FILES_TO_DELETE:

11.

ábra Flame konfigurációs adatok tárolása alapvető blokk

Ellentétben

Stuxnet és Duqu, ahol konfigurációs információkat tételeket

névtelen, abban az esetben, Flame malware kutatók képesek voltak

kihasználni a tétel elnevezése, hogy megértsék Flame funkciót

könnyebb.

Az

adatok típusa konfigurációs információkat tételek értéke

határozza meg a blokk byte. Íme néhány blokk byte értékkel

különböző tételek:

- 0 × 08 DWORD (4 bájtos integer);

- 0 × 06 WORD (2 bájtos integer);

- 0 × 09 qword (8 bájtos integer)

- 0 × 05 NULL végződő Unicode string;

- 0 × 04 nyers bináris adata;

- 0 × 03 tétel leírását blokk (lásd 10. ábra)

- 0 × 02 gyökér blokk.

Attól

függően, hogy számos feltétel, ha a kártevő megfertőzi a

rendszert tárolja konfigurációs információkat a fájl nevét

mscrypt.da0 vagy wpgfilter.da0 (lásd a megfelelő bejegyzést az 1.

táblázatban)

Folytatjuk

mélyreható kód elemzésével Win32/Flamer és hamarosan visszatér

hozzád az új információkat.

Kapcsolódó

ESET megjegyzés:

Eugene

Rodionov, Malware Kutató

Aleksandr Matrosov, Security Intelligence Team Lead

Aleksandr Matrosov, Security Intelligence Team Lead

A magyar csapat, amelyik elfogta a Duqu mestervírust

Az internet mesterlövészeit, a legveszélyesebb vírusokat üldözik a műszaki egyetem kutatói

Bevételt nem, csak körülbelül tízezer forint kiadást hozott eddig a Budapesti Műszaki és Gazdaságtudományi Egyetem csapatának az, hogy felfedezte és elemezte a világ egyik legfejlettebb cyberfegyverét.

Bencsáth

Boldizsárnak és Buttyán Leventének csak kiadással járt a

cyberfegyver elemzése

Népszabadság

- M. Schmidt János

A CrySyS

Adat- és Rendszerbiztonsági Laboratórium (röviden CrySyS Lab)

találta meg a Duqu nevű kémvírust tavaly szeptemberben, és a

múlt héten ismertté vált számítógépes „kártevőt”, a

Flame-et is elemezték.

Mindez

ha pénzt nem is, ismertséget hozott, a frissen szerzett ismerősök

pedig bögréket, tollakat küldtek ajándékba külföldről. Ezekre

jogkövető polgárként ráírták a pontos árat is, így be

kellett fizetni utánuk az áfát. A csoport a Stuxnet vírus

felbukkanása után döntött úgy, hogy foglalkozni szeretne az akár

infrastruktúrákat is támadni képes szoftverekkel. A

sajtójelentések szerint amerikaiak és izraeliek által fejlesztett

vírus az iráni nukleáris dúsítót, a natanzi erőművet támadta

meg.A vezérlőrendszert megfertőzve túlpörgette az urándúsító

centrifugákat, ezzel tönkretette őket.

– Ez

volt az első alkalom a történelemben, hogy szoftverrel fizikai

berendezést sikerült tönkretenni. Ez egyértelmű jele annak, hogy

elkezdődött a cyberháború – mondja a 42 éves Buttyán Levente,

a CrySyS tagja. Ennek a vírusnak a kémkedésre használható

„testvérét”, a Duqut fedezték fel a lágymányosi Infoparkban

álló BME-épület negyedik emeletén tavaly szeptemberben.

A

szintén kémkedésre alkalmas Flame vírus analízisén is dolgoztak

már, amikor azt az iráni hatóságok, majd a Kaspersky

vírusirtógyártó cég a múlt héten a nyilvánosság elé tárta.

A CrySyS

Lab európai

uniós adatbiztonsági projektekben is részt vesz, de elvállal

tanácsadói és ethical hacking munkát is, azaz a tulajdonos

kérésére törnek fel rendszereket, így tesztelve azok

biztonságát.

Éppen

egy ügyfelük kérte, hogy segítsenek megoldani egy problémát az

informatikai rendszerében, ekkor bukkantak rá a Duqura. – Persze

először fogalmunk sem volt, mit kell keresni, annyi volt csak a

cél, hogy helyreálljon a biztonság. De úgy gondoltuk, jó lenne

tudni, mi volt ez, hogy ne tudjon még egyszer visszajönni, szóval

lementettünk ezt-azt. Olyan ez, mint a bűnügyi helyszínelés

– idézi fel Bencsáth Boldizsár kutató.

Megkérték

az ügyfelet, hadd nézzenek bele jobban a problémába, persze már

ingyen, csak saját okulásukra. – Furcsa dolgokat találtunk, és

minden arra utalt, hogy célzott támadásról van szó, és hogy ez

egy olyan eszköz, amit még senki sem használt. Félelmetes

felismerés volt, amikor rájöttünk, hogy a Stuxnethez van köze –

mondta a 36 éves, egyébként közgazdaság-tudományi diplomával

is rendelkező kutató. – Tudtuk, hogy fontos, de fogalmunk sem

volt, mi a célja. Lehetett volna akár egy erőmű bedöntése vagy

az elektromos hálózat kilövése is – tette hozzá.

Először

az antivírusgyártó cégekhez sem mertek fordulni, hiszen semmiféle

nevük nem volt a szakmában, és attól tartottak, hogy nem veszik

majd őket komolyan. Ezért úgy döntöttek, szabnak maguknak egy

tíznapos határidőt az általuk Duqunak elnevezett vírus

elemzésére, és azzal állnak majd eléjük. (A név egyébként

onnan származik, hogy a program által létrehozott fájlok a DQ

karakterekkel kezdődnek. Ez és a hasonló nevű Star Wars-karakter,

Dooku gróf adta az inspirációt.)

Őrült

tíz nap volt, mert, mint mondták, „az élet nem állt meg”.

Közben tanítottak, dolgoztak a projekteken, és mindkettejüket

család, három-három gyerek várta otthon. Ráadásul egy ilyen

vírust vizsgálni kicsit macska-egér játékhoz hasonlít: a

program kommunikál a támadóval, „hazaszól”.

– Ha

észreveszik, hogy játszadozunk vele, megszakítják a kapcsolatot,

és nem tudjuk tovább vizsgálni. És vigyázni kell, a támadó ne

szerezzen arról mind eközben információt, hogy ki is vizsgálja,

mert a végén még nálunk kopogtatnak, hogy ezt nem kéne –avat

be a kulisszatitkokba Bencsáth.

Világhír és konferenciák sorozata, már ha épp van rá pénz

A

terv bevált: a kaliforniai székhelyű adatbiztonsági óriás, a

Symantec azonnal reagált. – Az ő 8 oldalas jelentésükhöz

csatolt 34 oldalas melléklet teljes egészében a munkánk, a mi

elemzésünk lebutított változata. Ugyanis az ügyfelünk azt

kérte, hogy még arra se legyen utalás a jelentésben, hogy egy

magyar labor fedezte fel a vírust, nehogy kiderüljön, hogy náluk

bukkant fel – mesélik.

Negyven

percük volt a jelentést anonimizálni, így, ha például valahol

egy képernyőmentésen, oldalon magyar formátumban szerepelt a

dátum a sarokban, annak is mennie kellett. Mégis lebuktak, így

kiderült, kié az érdem. Bencsáth ugyanis a blogjára – amelyen

egyébként receptek és horgászkalandok vannak – korábban

feltett néhány titokzatos üzenetet, amelyek a vírusra utaltak,

hátha talál olyanokat, akik szintén rábukkantak. Később hiába

törölte, a Google megjegyezte az üzenetet, így a Duqu iránt

érdeklődők hamar visszajutottak a CrySyS Labhez.

A

munkát ezután sem hagyták abba: kifejlesztettek egy módszert,

amellyel kimutatható a kémvírus egy fertőzött számítógépen.

Arra is rájöttek, hogy a Windows egy úgynevezett zero-day, azaz

senki által sem ismert hibáját kihasználva terjedt a vírus.

(Vannak, akik ezeknek a felkutatásából élnek, a feketepiacon a

kutatók szerint ötven-százezer dollár egy ilyen hiba ára.)

Szerencse

is kellett a felfedezéshez, de ez azért nem lett volna elég

Buttyán szerint ahhoz, hogy meglepjék a világot. Egyik kedvenc

Pasteur-idézete szerint a szerencse is mindig a felkészült elmének

kedvez. A Stuxnet 2010. júniusi „lebukása” óta tudatosan

foglalkoztak a kérdéssel. Egy doktorandusz elkezdte kutatni a

témát, és egy ilyen típusú EU-projektre is pályáztak, igaz,

nem nyerték meg.

A

Duqu felfedezése után minden nagy vírusirtó cég felvette velük

a kapcsolatot, meghívták őket konferenciákra, látogatásokra. –

Nem az a lényeg, hogy a sajtóba bekerültünk, hanem az, hogy most

már bárkit fel tudunk hívni, ha kell – mondja Buttyán. Az apró

szobában, amelyet a két kutató megoszt, egy mágnestáblára írták

fel, épp hová van még meghívásuk. A lista hosszú, és mindegyik

helyszín és dátum mellé odaírták azt is, a szervezők fizetik-e

a költségeket. – Most volna egy müncheni konferencia, de nincs

rá pénze a tanszéknek, és egy projektünkben sincs most forrás

ilyenre.

Persze

ha nagyon fontos lenne, kifizetném saját zsebből – teszi hozzá

Bencsáth. A számítógép-alkatrészekkel és a laikus számára

misztikus szerkezetekkel zsúfolt szobában egyébként két gitártok

és egy erősítő is van, a falon pedig egy édesvízi halakat

bemutató poszter lóg.

Flame: mesterlövész, aki a tábornokra vadászik

Az

ismertség már hozta magával a Flame-et. Amikor a múlt héten

nyilvánosságra került, hogy újabb kémvírus bukkant fel, a

CrySyS Lab már dolgozott az elemzésén, csak ők addig SkyWIpernek

nevezték. Azt nem árulhatták el, honnan jutottak hozzá – még

azt sem, hogy ők találták, vagy valaki megkereste őket vele,mert

a támadás áldozata természetesen nem szeretné nagydobra verni a

történteket.

– Egy

átlagfelhasználónak nem kell félnie a Flame-től, hacsak nem egy

olyan cégnél dolgozik, amely fegyvereket ad el a Közel-Keletre –

mondja félig viccelődve Bencsáth. Vannak magyar áldozatok, de

valószínűleg őket is azért támadták meg, hogy az említett

térséghez kapcsolódó információkat szerezzenek. Az ilyen

cyberfegyvereket a mesterlövészekhez hasonlítja a szakértő: nem

az egész hadsereget akarja leigázni, hanem csak kilőni a

tábornokot.

Becslések

szerint ezres nagyságrendű azoknak a számítógépeknek a száma,

amelyek fertőzöttek lehetnek a kémkedésre alkalmas programmal,

amely már legalább öt éve aktív. A Flame képes a gép

mikrofonját bekapcsolva beszélgetéseket rögzíteni, mentéseket

készíteni a képernyőről, így e-mail- és chatüzeneteket lopni.

Sok más között az internetre nem kapcsolódó mobileszközökről

is tud adatokat lopni, a számítógép Bluetooth-kapcsolatát

kihasználva. A CrySyS Lab munkatársai szerint is egyértelmű, hogy

ezt nem akárki készítette, hanem egy állam egy másik elleni

támadáshoz.

– Felmerül

a kérdés, hogy akkor mi most a munkánkkal Iránt védjük? Volt,

aki azt mondta, ezek legitim eszközök kémkedésre, mi pedig egy

állam többmilliós projektjét tettük tönkre – hangzik a

kutatók dilemmája. Ráadásul a témában semmiféle nemzetközi

egyezmény, elfogadott álláspont nincs még. Ők arra jutottak: egy

ilyen program mindenképpen káros, hiszen bárki ellen be lehet

vetni. – Amíg nem tudjuk, mi a célpont, kötelességünk vele

foglalkozni, hiszen akár Magyarország ellen is használhatják. Ez

nemzetbiztonsági probléma is – magyarázza Bencsáth.

Egyébként

azt sem tartja elképzelhetetlennek, hogy szándékosan „buktatták

le” a Flame vírust készítői. Hiszen már legalább ötéves,

feltehetően van egy újabb, jobb verziója. – Veszteség a

támadónak, hogy megtalálták a programot, viszont a pszichológiai

hatása nagy, hiszen öt éve ott volt, de nem vették észre. Most

mindenki azon gondolkodik, vajon mi lehet még ott – teszi hozzá

Buttyán.

A cyberháború elkezdődött

– A

Stuxnet és a Duqu óta elkezdődött egy mozgás Nyugaton is, sokan

felkapták a fejüket a hírre, hogy ezeket akár ellenük is

bevethetik. Most mindenki azon gondolkodik, hogyan védhetné meg a

kritikus infrastruktúrát, azaz az elektromos hálózatot,

vízvezetékeket. De ennek fordítva kellett volna lennie, még

mielőtt megtörtént, hogy számítógépes szoftverrel volt képes

valaki kárt okozni egy fizikai létesítményben – véli Bencsáth.

Szerinte

Magyarországon egyébként megvan a tudás és az infrastruktúra

ahhoz, hogy megvédjük magunkat a cybertámadásoktól, ám minden

rendszernek vannak gyengeségei, minden szoftverben van hiba. –

Létezik tökéletes biztonság, de túl drága, és nem praktikus.

Meg kell találni a biztonság elfogadható szintjét, amit még

elfogadható áron elérhetünk. Ez már közgazdasági,

játékelméleti kérdés is, amivel szintén foglalkozik az egyik

kollégánk, akit az amerikai Berkeley Egyetemről csábítottunk

haza – mondja Buttyán.

A

CrySyS-csapatot jobban érdekli a munka elméleti háttere. A vírust

leírni, mint mondják, mérnöki munka, és csak utána kezdődnek

az igazán érdekes dolgok. – Minket nem az érdekel, mi lesz

holnap, hanem az, hogy mit hoz a holnapután, mik egy ilyen eset

következményei, hatásai – mondja Buttyán. A Duqu és a Flame

esetében szerinte az a tanulság, hogy a világ összes

vírusirtógyártó cége kudarcot vallott, hiszen öt évig ott ült

a vírus a gépeken, ráadásul úgy, hogy nem is igazán

rejtőzködött.

Ez

azt is jelenti, hogy a jelenlegi vírus felismerési módszerek

elavultak, nem védenek az ilyesféle célzott támadások ellen,

ezért új hozzáállásra van szükség. A CrySyS Lab munkatársai

természetesen már dolgoznak egy olyan eszközön, amely képes

lehet megelőzni a létfontosságú infrastruktúra elleni

támadásokat. Bencsáth szerint most végre van erre igény, pénz

és lehetőség. „Mi már tíz éve ezt mondogattuk egyébként,

csak akkor még senki sem figyelt.”

Csak angolul!

A

labor a jelenlegi formájában 2003 óta működik. Buttyán Levente

ekkor tért haza Svájcból, ahol doktori fokozatot szerzett.

Átszervezte az addig is működő adatbiztonsági labort, és új

szemléletmódot hozott a munkába, és ekkor találták ki a CrySyS

Lab nevet is. – A magyar tudományos élet eléggé zárt és

belterjes, aminek persze nyelvi okai is vannak. Külföldön azt

tapasztaltam, hogy ott sem okosabbak az emberek, csak nagyobb a

jövés-menés, pezsgés, kapcsolatépítés – mondta a 42 éves

kutató.

Ezt

akarta itthon is megvalósítani, ezért több változtatást is

bevezetett: a hallgatók és a munkatársak például csak rangos,

elsősorban külföldi folyóiratokban publikálnak, és elismert

konferenciákra járnak. A szakdolgozókat arra kérik, ha lehet,

angolul írjanak, és ha az órák magyarul is vannak, a kivetített

anyagok és könyvek angolul.

Azt

sem hagyják, hogy az állami ösztöndíjban nem részesülő

doktoranduszaik olyan munkából tartsák el magukat, amelynek semmi

köze a tudományos munkájukhoz. – Bekerültünk több európai

uniós projektbe, amiből van annyi bevételünk, hogy abból

fizetjük őket. A mi doktoranduszaink nem dolgozhatnak máshol, de

olyan munkából élnek, amit később a tudományos fokozatuk

megszerzéséhez is elszámolhatnak – meséli Buttyán.

Bármire képes kémprogramot szabadítottak a világra

„Ipari porszívó” – ezzel a két szóval foglalta össze egy brit szakértő a Flame (Láng) nevű program lényegét.

Szinte

mindenre képes kémprogramot talált a Kaspersky

információbiztonsági cég. A Flame, magyarul Láng nevű program

szinte bármire képes: érzékeli, ha valaki e-mailt ír vagy

chatelni kezd, és arról képet küld „haza”, vagy a számítógép

mikrofonját aktiválva hangfelvételt készít, azt elmenti,

tömöríti, majd továbbítja a támadónak. A program figyeli a

hálózat forgalmát, és képes a leütött billentyűket is

rögzíteni. Az orosz cég munkatársai szerint „ez a

legösszetettebb támadás, amelyet valaha észleltünk.” A

Kaspersky szerint 2010 augusztusa óta biztosan aktív a program, ám

valószínű, hogy már öt éve működik.

A

legtöbb fertőzött gép Iránban és Izraelben van, ám megtalálták

a nyomát Szudánban, Szíriában, Libanonban, Szaúd-Arábiában és

Egyiptomban is. Körülbelül ötezer számítógépet fertőztek meg

vele, nagy részük egyetemeken, kutatóintézetekben és üzleti

vállalkozásokban működik. Találtak néhány vírusos gépet

Észak-Amerikában is.

Az

orosz cég szakemberei szerint biztos, hogy ilyen program

kifejlesztésére csak valamely ország kormányának van lehetősége,

de nem tudják, melyik lehetett az. „A fenyegetés összetettsége

és a célpontok földrajzi elhelyezkedése nem hagy kétséget

afelől, hogy valamely nemzetállam fizette a kutatást, amely

kifejlesztette ezt az eszközt” mondta Vitalij Kamluk, a cég

szakértője a BBC-nek.

Ipari

méretű porszívó, amivel érzékeny információkat lehet

gyűjteni” – így foglalta össze a program lényegét Alan

Woodward. A Surrey Egyetem professzora szerint a kémszoftver komoly

támadást jelent. Elmondta: a Flame az iráni nukleáris dúsítót

megtámadó Stuxnetnél is sokkal fejlettebb (emögött Izraelt és

az Egyesült Államokat gyanítják, ám azok tagadják a vádat). A

Stuxnetet ugyanis egyetlen feladat végrehajtására fejlesztették

ki, míg a Flame egy teljes eszköztár, amely szinte bármire képes,

amit a támadó akar. Ha pedig a program már megfertőzött egy

gépet, onnantól fokozatosan lehet azt fejleszteni új

alkalmazásokkal, pontosan úgy, mint ahogy az okostelefonokra újabb

és újabb apró programokat, applikációkat lehet könnyedén

letölteni.

Magyarok is vizsgálták a Flame-et

A

Budapesti Műszaki Egyetemen (BME) tevékenykedő Adat- és

Rendszerbiztonság Laboratórium (CrySyS Lab) is vizsgálta a vírust

egy nemzetközi együttműködés keretében. A csoport közleményében

azt írja, hogy az általuk sKyWIper néven ismert malware

Európát, sőt Magyarországot is fenyegeti. A CrySys Lab készített

egy elemzést is a vírsuról.

"Az

elemzésünk publikálása előtt értesítettük a főbb

antivírusgyártó cégeket, a magyar CERT-et, és más

illetékes szervezeteket. Emellett, a publikációval egyidőben

megosztottuk a rendelkezésünkre álló malware mintákat az

antivírusgyártó cégekkel, hogy a megfelelő detekciók

azonnal belekerülhessenek a termékeikbe. A továbbiakban is

készek vagyunk az együttműködésre a sKyWIper malware

technikai analízisében, illetve a releváns információk

megosztásában az erre illetékes szervezetekkel" írja a

közlemény a szervezet honalpján. A szöveget azzal frissítették:

"A legújabb hírek szerint úgy tűnik, hogy a sKyWIper malware

megegyezik a Kaspersky Labs által felfedezett “Flame”-mel

(Kaspersky report) és az iráni nemzeti CERT (MAHER) által

“Flamer”-nek (MAHER CERT news) nevezett malware-rel.

A

CrySys Lab fedezte fel, elemezte és nevezte el a Duqu néven

ismertté vált vírust is, amely szintén titokban gyűjtött

adatokat. A Duqu készítői feltehetőleg ugyanazok voltak, vagy

kapcsolatban álltak a Stuxnet tervezőivel.

A

Reuters szerint sem a Kaspersky, sem a CrySyS Lab nem tudja egyelőre

megmondani, hogy vajon képes lehet-e a Flame rombolásra, adatok

törlésére vagy arra, hogy kárt tegyen az infrastruktúrában (a

Stuxnet az urándósító centrifugákban tett kárt, míg a Duqu

"csak" adatokat gyűjtött). Mivel még nem volt idejük a

vírus részletes elemzésére, ezért azt sem tudják megmondani,

volt-e kifejezett cél, amelyre létrehozták, és ha igen, mi

lehetett az. A Stuxnet esetében hónapokba telt, mire rájöttek, mi

a célja.

A

Kaspersky szerint egyébként a Flame ugyanazt a hibáját használha

ki a Windowsnak, amelyet a Stuxnet is, és hasonlóan terjed.

Az FBI eredt a Stuxnet-szivárogtatók nyomába

A New York Times a múlt héten írt arról, hogy az amerikaiak kibernetikai szabotázsakciót hajtottak végre, amely magában foglalta a Stuxnet program bevetését.

Az

amerikai Szövetségi Nyomozó Iroda (FBI) nyomozást indított annak

megállapítására, ki szivárogtatta ki a sajtónak azt az

információt, hogy az Egyesült Államok titokban kibernetikai

támadást hajtott végre Irán nukleáris létesítményei ellen -

írta szerdai számában a Wall Street Journal. A New York Times a

múlt héten írt arról, hogy az amerikaiak kibernetikai

szabotázsakciót hajtottak végre, amely magában foglalta a Stuxnet

program bevetését.

A

Központi Hírszerző Ügynökség (CIA) által irányított

műveletben az Idahói Nemzeti Laboratórium, az izraeli kormány,

valamint több amerikai szolgálat vett részt. A Stuxnetről a New

York Times egyik újságírója, David E. Sanger írt könyvet,

amelyből kiderül az Olympic Games, azaz Olimpiai Játékok kódnevű

programot még George W. Bush hagyta jóvá, aki leköszönésekor

azt ajánlotta utódjának: ezt mindenképp folytassa. Barack Obama

megfogadta a tanácsot, sőt, fel is gyorsította a munkát. A

program becslések szerint ezer és ötezer közötti nukleáris

centrifugát tett tönkre azáltal, hogy a natanzi erőmű

vezérlőrendszerét manipulálta, túlpörgetve a készülékeket.

A

FBI abban az ügyben is nyomoz, miként kerülhetett nyilvánosságra,

hogy májusban egy kettős ügynök akadályozta meg az al-Kaida

jemeni ágának újabb merényletkísérletét. Mint az a sajtón

keresztül ismertté vált, a terrorszervezet, amelynek egyik

szimpatizánsa 2009 karácsonyán eredménytelenül próbált meg az

alsónadrágjába rejtett pokolgéppel felrobbantani egy Seattle-be

tartó utasszállító repülőgépet, nemrégiben egy tökéletesített

robbanószerkezetet hozott létre. A terv egy beépített embernek

köszönhetően fulladt kudarcba. Robert Mueller, az FBI igazgatója

elrendelte, hogy derítsék ki az információ kiszivárgásának

körülményeit. Az AP hírügynökség, amely először számolt be

az esetről, az állította, hogy a kormány kérésére napokig

késleltette az információ közlését.

John

McCain és Saxby Chambliss republikánus szenátor kedden

felszólította Barack Obama amerikai elnököt, hogy indíttasson

vizsgálatot a kiszivárogtatások ügyében. McCain, aki 2008-ban a

Republikánus Párt elnökjelöltje volt, úgy fogalmazott, hogy a

sajtóhoz eljuttatott információk Obama újraválasztási ambíciót

szolgálják a nemzetbiztonság rovására.

A

Fehér Ház szóvivője kedden cáfolta, hogy az információkat

szándékosan szivárogtatták volna ki. Sanger, a The New York Times

cikkének szerzője szintén úgy nyilatkozott, hogy a könyvében

szereplő információkat önálló kutatómunkával gyűjtötte

össze, és azokat nem az elnöki hivataltól kapta.

Bush és Obama parancsára támadott a Stuxnet

Az iráni nukleáris dúsítót megtámadó számítógépes vírust az Egyesült Államok készítette izraeli segítséggel – állítja jövő héten megjelenő könyvében a The New York Times (NYT) washingtoni irodájának vezetője.

David E. Sanger munkájábólösszefoglalót közölt pénteken a lap, s kiderül belőle: az Olympic Games, azaz Olimpiai Játékok kódnevű programot még George W. Bush hagyta jóvá, aki leköszönésekor azt ajánlotta utódjának: ezt mindenképp folytassa. Barack Obama megfogadta a tanácsot, sőt fel is gyorsította a munkát. A program becslések szerint ezer és ötezer közötti nukleáris centrifugát tett tönkre azáltal, hogy a natanzi erőmű vezérlőrendszerét manipulálva, túlpörgette a készülékeket.

Sanger

18 hónapon át dolgozott a könyvén, és számos olyan amerikai és

izraeli illetékessel beszélt, aki közelről ismeri a programot.

Szerintük az amerikaiak két okból vonták be Izraelt a munkába:

szükségük volt a szakértelmükre, emellett úgy vélték, így

megakadályozhatják, hogy Izrael csapást mérjen Iránra. Úgy

gondolták, ha elég közel engedik őket a Stuxnethez, el fogják

hinni, hogy az valóban hatásos lesz a perzsa állam feltételezett

atomfegyverprogramjának késleltetésére. (Teherán továbbra is

azt állítja, nukleáris programja békés, polgári célú.)

A

program során először fel kellett deríteni a natanzi erőmű

felépítését. A kémprogramot (mivel az erőmű nem kapcsolódik

az internethez) egy USB adathordozó és egy hanyag munkatárs

segítségével juttatták be az épület hálózatába. Az erre

telepített vírus pedig „hazaküldte” az információkat. Ezután

dolgozták ki a centrifugákat túlpörgető számítógépes

„kártevőt”. Ez teljesen kiszámíthatatlan időpontokban és

különböző mértékben okozott hibát. Ráadásul a vezérlőbe

olyan jeleket küldött, mintha minden rendben lenne. Ez összezavarta

az irániakat, fejvesztve keresték a hibát. Többeket ki is rúgtak.

A Nemzetközi Atomenergia-ügynökség bécsi központjában egy

feljegyzésben azt olvasni: az irániak már annyira nem bíznak

saját berendezéseikben, hogy maguk is figyelik őket, és rádión

jelentenek róluk a központba. „Az volt a cél, hogy butának

érezzék magukat, s ez sikerült is” – mondta a program egyik

résztvevője.

A

Stuxnet talán ma is működne, ha nem kerül rá a natanzi erőmű

egyik munkatársának laptopjára. Innen egy programozási hiba miatt

elkezdett terjedni az egész világon. Kárt nem tudott okozni más

berendezésben, de felfedezték. Obama akkor úgy rendelkezett:

tovább kell működtetni a programot, így az még nyilvánosságra

kerülése után is több héten át rongálta a centrifugákat.

Egyébként sem az amerikai, sem az izraeli programozók nem ismerik

el, hogy ők lennének felelősek a programot lebuktató hibáért.„A korábbi kibertámadások csak számítógépekben tettek kárt” – mondta a NYT tudósítójának Michael V. Hayden. A CIA egykori vezetője szerint ez volt az első eset, amikor egy efféle támadás fizikai rombolást okozott. „Ezzel valaki átlépte a Rubicont.”

Flame: Magyarországot is fenyegeti a kiberháborús vírus

BÁTKY

ZOLTÁN | frissítve: 2012.05.29. 11:57

Akár öt éve írhatták, de csak most fedezték fel azt a "kiberháborús fegyvert", amely Irán és Izrael szinte minden netre kötött gépéről adatokat szivárogtat, de a hazai kutatók szerint már Magyarországon is felbukkant.

Egy

független telekommunikációs tanácsadó szervezet, az

International Telecommunication Union (ITU) a Kaspersky Lab

segítségével azonosított egy kiemelten fontos és veszélyes

vírust: a Flame, illetve Flamer névre hallgató kémprogram

valóban kémkedik, a szó James Bond-féle értelmében. Már az is

durva, hogy minimum kétéves aktivitás után lepleződött le, a

mostanra megfertőzött gépek száma pedig még a legendás, az

iráni atomprogram megroppantására is képes Stuxnet

botnetáldozatainál

is hússzor több.

Számítógépesített hadosztály ■ Az ITU szerint azért is tarthatott két évig a lappangó kártevő azonosítása, mert sokáig földrajzilag egy elhatárolt területet, a Közel-Kelet egyes országait támadta. A szakemberek úgy vélik, a főként Iránban és Izraelben (pontosabban Palesztinában) aktív kémprogramot minden bizonnyal nagypályás játékosok írták és terjesztik, így valószínűsíthető, hogy a Flamer is valamilyen állami szervezet megrendelésére készült.

Számítógépesített hadosztály ■ Az ITU szerint azért is tarthatott két évig a lappangó kártevő azonosítása, mert sokáig földrajzilag egy elhatárolt területet, a Közel-Kelet egyes országait támadta. A szakemberek úgy vélik, a főként Iránban és Izraelben (pontosabban Palesztinában) aktív kémprogramot minden bizonnyal nagypályás játékosok írták és terjesztik, így valószínűsíthető, hogy a Flamer is valamilyen állami szervezet megrendelésére készült.

A

Flame által jelenleg megtámadott országok (forrás: Kaspersky

Lab)

A vírus lényegében minden olyan információt képes ismeretlen gyűjtőhelyek felé továbbítani, ami a megfertőzött gépeken megfordul: a képernyőre kiírt szövegektől a tárhelyeken lévő fájlokon át egészen a hangalapú adatokig bármi lekérhető a segítségével. A titkos irányítók akár azt is megtehetik, hogy a felhasználó tudta nélkül aktiválják a számítógéphez kapcsolt mikrofont vagy bármilyen egyéb hangrögzítő eszközt, és felveszik a környezeti zajokat, például a gép előtt elhangzó beszélgetéseket.

Iránra

rájár a rúd

Az eddigi leghírhedtebb kiberháborús vírus, a Stuxnet 2010 nyarán bukott le egy iráni erőmű gépén. Egyik legfélelmetesebb tulajdonsága, hogy akár teljesen izolált gépekre is képes észrevétlenül bejutni hordozható adattárolókról. Világszerte több százezer gépet fertőzött meg, ebből csak Iránban 45 ezer szerver, valamint ipari folyamatokat felügyelő gép tartalmazta a vírust. A kártevő miatt többek között Irán is kénytelen volt leállítani urándúsítóit miután a folyamatot felügyelő gépek a rendszer több mint 20 százalékát üzemképtelenné tették. A Stuxnet újabb variánsát 2011 őszén Duqu néven azonosították.

A

kártevő azonosítását követően az iráni nemzeti

számítástechnikai akciócsoport (igen, náluk tényleg van ilyen)

weboldalán Flamer néven azonnal

a legmagasabb veszélyességi kategóriába sorolta a vírust,

és természetesen igyekezett leszögezni: az eltávolító eszköz

hamarosan elérhető lesz.Az eddigi leghírhedtebb kiberháborús vírus, a Stuxnet 2010 nyarán bukott le egy iráni erőmű gépén. Egyik legfélelmetesebb tulajdonsága, hogy akár teljesen izolált gépekre is képes észrevétlenül bejutni hordozható adattárolókról. Világszerte több százezer gépet fertőzött meg, ebből csak Iránban 45 ezer szerver, valamint ipari folyamatokat felügyelő gép tartalmazta a vírust. A kártevő miatt többek között Irán is kénytelen volt leállítani urándúsítóit miután a folyamatot felügyelő gépek a rendszer több mint 20 százalékát üzemképtelenné tették. A Stuxnet újabb variánsát 2011 őszén Duqu néven azonosították.

Az ITU szerint azonban nem lesz egyszerű megfogni a Flamert: egyrészt a legnépszerűbb víruskereső szoftverek mai napon érvényes frissítései sem képesek még azonosítani a fertőzött fájlokat, másrészt eddig is több variánst azonosítottak a kártevőből, így elképzelhető, hogy mire megszületik egy általános megoldás, máris egy gyakorlatilag felismerhetetlen mutáns veszi át az előző verziók helyét.

A kódkészlet például képes rá, hogy a víruskeresők megtévesztésére az érzékelt környezettől függően változtassa az általa használt fájlkiterjesztéseket. Egyes szakemberek szerint akár tíz évbe is kerülhet, míg teljesen megismerik a Flamer működési mechanizmusának minden egyes elemét. Összehasonlításképpen: a szakértőknek nagy fejfájást okozó Stuxnet botnet vírusa 500 kilobájtos programocska volt, ezzel szemben a Flamer 20 megabájtos "tömegpusztító fegyver".

Díszes társaságban ■ A legújabb hírek szerint a Kaspersky sem mérte fel elég jól a vírus elterjedését. A magyar CrySys Labor (amely a Stuxnet tavalyi variánsát, a Duqu-t is azonosította) is elemezte a Flamert, amely egy másik kódrészlet alapján a hazai keresztségben sKyWIper nevet kapott. A CrySys szakértői szerint akár 5-8 éve is fejlődhet a vírus, amelyről időközben kiderült, hogy az ismert célországok mellett Magyarországon is megjelent, de egyebek mellett már Ausztria vagy Oroszország fenyegetettségét is igazolták.

A hazai szakemberek gyors összefoglalója alapján a Symantec is megemlíti Magyarországot a kártevő egyik célpontjaként, és a Sophos is közzétette a legfontosabb tudnivalókat. Érdemes tehát figyelni az adatbiztonsággal foglalkozó cégek oldalait a sokak által "hamarosan" ígért detektáló és eltávolító eszközökért!

Már zajlik a kiberháború?

MOZSIK

TIBOR | frissítve: 2011.09.12. 08:55

Hetente százas nagyságrendű olyan informatikai biztonsági incidens történik itthon is a kritikus infrastruktúrák üzemeltetésében, amely valamilyen beavatkozást igényel. A jogszabályi felhatalmazással működő szervezetek mellett nemsokára egy önkéntes mozgalom is segítheti az egyre szervezettebb kibertámadások elleni védekezést.

A

Nemzeti Hálózatbiztonsági Központ havonta átlagosan mintegy

100 olyan incidenst észlel, amely valamilyen beavatkozást

igényel...

Gyökeres

változások érzékelhetők az elmúlt időben a világ

informatikai biztonsági piacán: biztonsági szakértők szerint a

közelmúlt eseményei azt sejtetik, hogy a nemzetközi kiberháború

már jelenleg is zajlik. Az elmúlt években nem csak a vállalatokat

érintő informatikai támadások szaporodtak el, de világszerte

megsokszorozódtak az országok kritikus infrastruktúráit érő

csapások is, így például az áramszolgáltatókat ért

kiberincidensek száma 30 százalékkal nőtt a 2009-2010-es

időszakban a korábbi évekhez képest. Számos ország megkezdte

már a felkészülést az informatikai hadviselésre, így például

az USA, Kína, de Irán és Észak-Korea is jelentős számú

hackert foglalkoztat hadseregében.Kis költség, nagy kockázat ■ Krasznay Csaba kiberhadviselés kutató szerint a kibertámadások legnagyobb kockázata abban áll, hogy az akciók aránylag kis költséggel, kevés ember bevonásával végrehajthatók. Nem véletlen, hogy a vezető hatalmak kivétel nélkül hangsúlyozzák a kibervédelem fontosságát. Az Európai Unió jövőre hozza létre a nagy európai informatikai rendszerek felügyeletével foglalkozó operatív szervezetet az észtországi Tallinnban, ahol a NATO tagországok védelmét összehangoló és kutató Kibervédelmi Központ jelenleg is működik.

Jakab Péter, az MKB Bank Zrt. ügyvezető igazgatója, a Magyar Bankszövetség Bankbiztonsági Munkabizottságának elnöke azt hangsúlyozta, hogy a kockázatok nem pusztán elméleti, hanem nagyon is valóságos lehetőségek, a károk bekövetkezése jószerével csak azon múlnak, hogy van-e érdek vagy szándék egy-egy támadás véghez viteléhez. A védelmi feladatok ellátásához ennek az oldalnak is hasonló eszközökkel és tudással kell felvértezni magát, mint a támadóknak – tette hozzá.

A

kibertámadások legnagyobb kockázata abban áll, hogy az akciók

aránylag kis költséggel, kevés ember bevonásával

végrehajthatók...

Itthon is már felvetődött egy kibervédelmi stratégia elkészítése: Hende Csaba honvédelmi miniszter április végén azt nyilatkozta, hogy még idén megalkotják a kibervédelmi stratégiát. Itthon két helyen, a Nemzeti Nyomozó Irodán és a BRFK-n belül is működik „internetrendőrség”, azonban a nyomozóhatóságnak nem a támadások elleni védekezés, „csupán” a számtógépes bűncselekmények felderítése a feladata.

Rendszeres gyakorlatok ■ Egy, az elektronikus közszolgáltatás biztonságáról szóló 2009-es kormányrendelet a Puskás Tivadar Közalapítvány keretein belül létrehozta a Nemzeti Hálózatbiztonsági Központot. A Nemzeti Hálózatbiztonsági Központ egyik fő feladata a kormányzati CERT tevékenység ellátása, amit korábban - a jogszabály megjelenése előtt - PTA CERT-Hungary Központ néven a Kormányzat megbízásából látott el.

Mi

az a CERT? ■ A

CERT egy mozaikszó, az angol "Computer Emergency Response

Team" azaz Számítástechnikai Sürgősségi Reagáló Egység

rövidítése. Jelentése egy olyan csapat, amelyik megfelelő

technikai háttérrel rendelkezik ahhoz, hogy időben kezeljen

minden hálózatbiztonságra és kritikus információs

infrastruktúrára veszélyes internetes eseményt.

Az

összesen 27 biztonsági szakembert foglalkoztató hálózatbiztonsági

incidenskezelő központ nem csak a kormányzati gerinchálózat

védelmét látja el, de más szervezetekkel kötött szerződések

alapján egyes kritikus infrastruktúrákkal szembeni támadásokat

is vizsgál – tudtuk meg Suba

Ferenctől, a

PTA Nemzeti Hálózatbiztonsági Központ (CERT-Hungary) nemzetközi

képviselőjétől.Így például bankok számára is nyújtanak egyes biztonsági szolgáltatásokat, de 2006 óta – amikor nem kevesebb, mint 8 nyolc magyar bank ellen történt egyszerre külföldről érkező támadás – éves gyakorlatokat is végeznek a a Pénzügyi Szervezetek Állami Felügyelete, a Bankszövetség és a rendőség bevonásával. A legutóbbi gyakorlat alkalmával például létrehoztak egy teljes banki mintarendszert, amelyen kipróbálhatták a pénzintézetek a különböző támadások elleni védekezési lehetőségeket.

A központ energiabiztonsági csoportja a MAVIR, a Paksi Atomerőmű és a Földgázszállító Zrt. elleni hálózati incidenseket is vizsgálja, amelyek szervezetek bevonásával az elmúlt években két nemzetközi gyakorlaton is részt vettek. A hírkközlési ágazatban szintén jelentik az észlelt incidenseket a Nemzeti Média és Hírközlési Hatóság számára. Suba Ferenc kérésünkre elmondta: havonta átlagosan mintegy 100 olyan incidenst észlelnek az általuk felügyelt szervezetek hálózataiban, amelyek valamilyen beavatkozást, kezelést igényelnek.

Önkéntes szerveződés ■ A közelmúltban egy új civil kezdeményezés, a Önkéntes Kibervédelmi Összefogás (KIBEV) is „bejelentkezett”, hogyrészt vállalna a hazai kibervédelemben. A megalakítás alatt álló, jelenleg még tagtoborzást végző szerveződés alapvetően a kritikus infrastruktúra üzemeltetők és auditorok képviselőiből állna, akikhez a hazai biztonsági szakma „krémje” is csatlakozhatna.

Keleti Arthur, az Informatikai Biztonság Napja (ITBN) rendezvény főszervezője és a KIBEV kezdeményezés elindítója szerint a tavaly az iráni atomprogramot megbénító, feltehetően az USA és Izrael által készített számítógépes vírus, a Stuxnet egy új fejezetet nyitott az informatikai- és szolgáltató rendszereket (például víz- és áramellátás, közlekedés, bankszektor) érintő fenyegetettségek történetében, amire minden országnak reagálni kell.

A biztonsági szakember szerint, bár a kormányzati gerinchálózat védelme komoly kockázatcsökkentő tényező, de a kritikus infrastruktúrák védelme túlnyomórészt magáncégek kezében van, amelyek saját belátásuk szerint tesznek azok informatikai védelméért. Keleti Arthur úgy véli, az ITBN, illetve a KIBEV ernyője alatt összegyűlt szakemberek tudását akár egy önkéntes kiberhadsereg megalakításához is fel tudnák kínálni.

Hasonlóképpen gondolja Suba Ferenc is, aki szerint a KIBEV egy – akár többszáz fős – szakértői „tartalékos csapatot” adhatna a Nemzeti Hálózatbiztonsági Központ számára, amely egy esetleges országos méretű katasztrófa esetén segíteni tudna az elhárításban. Az önkéntes szerveződésre alapulva az eddigieknél lényegesen nagyobb nemzetközi kibervédelmi gyakorlatokat is lehetne szervezni hazánkban – vélekedett a hálózatbiztonsági incidenskezelő központ képviselője.

Kiberháború: honnan érkezik a támadás?

PALLAGI

ZOLTÁN | frissítve: 2011.08.09. 07:16

A világon mindenhol nő annak a veszélye, hogy a kritikus infrastruktúrákat kibertámadás éri. De még ha fel is készülnek erre az államok, fogják-e tudni, hová kell mérni a válaszcsapást?

Megbénított infrastruktúrák ■ Azt hiszem, nem kell különösebben kiemelnem, hogy a számítógép segítségével elkövetett támadások már manapság is nagyon veszélyesek, és ez a jövőben még inkább így lesz, mivel ma már számítógépek irányítják a legtöbb főbb infrastrukturális elemet (persze országa válogatja), az atomerőműveket, az elektromos hálózatot, a tőzsdei rendszereket, mobiltelefon hálózatot, közlekedési lámpákat, a banki rendszereket és természetesen magát az internet hálózatát is. Ezen infrastruktúrák megbénítása egyértelműen óriási gazdasági károkat tud okozni, és – bár ma még inkább közvetve – de emberi áldozattal is járhatnak.

Ugyanakkor, habár az internetes infrastruktúrák megbénítása kibertámadással inkább csak gazdasági károkkal járna, gondoljunk bele abba, mi történne, ha valaki nem csak az internetes infrastruktúrákat venné célba, hanem a valódiakat is. Mi lenne, ha a vasúti váltókat valaki úgy állítaná át, hogy a vonatok ütközőpályán közlekedjenek? Vagy akkor, ha egy ügyes vírus bekerülne a repülőgépek navigációs szoftverébe (esetleg már a gyárban) és az aktivizálódása esetén leszálláskor a repülőgép magasságmérője a valósnál 10 méterrel többet mutatna? Hollywood kifogyhatatlan tárháza az ilyen ötleteknek, de mint azt sokszor tapasztalhattuk, az élet képes felülírni a legjobb forgatókönyvet is.

Habár mostanáig inkább csak az internetes infrastruktúrák ellen történtek támadások, nagyon is reális esély van a valós fizikai infrastruktúrák elleni támadásnak is, amit valójában a virtuális térben követnek el. Ennek első példája a Stuxnet nevű vírus, amelyet kifejezetten az iráni atomerőművek urándúsító centrifugái ellen készítettek, túlpörgetve őket, amitől aztán azok tönkrementek. De mi történt volna akkor, ha a cél nem ez, hanem az atomerőmű leolvadása? Persze ehhez valószínűleg jó adag emberi hiba is szükséges, de azért kíváncsi lennék, hogy vajon egy atomerőmű alkalmazottai minek hinnének jobban: annak amit a számítógép kiír, vagy annak, amit tapasztalnak?

Hihetünk-e a szemünknek? ■ Ami még félelmetesebb lehet, ha egy ilyen támadást előtte gondosan megterveznek és leszimulálnak akár éles körülmények között is, majd a vírust felkészítik a legvalószínűbb emberi reakciókra, hogy félrevezesse az atomerőmű alkalmazottait, hisz ha egy erőmű egyik "hőmérője" téves értékeket ír ki, akkor azt hamar kiszúrják a dolgozók. De mi történne ha a vírus egy komplett programot futtatna, ami összehangoltan állítaná a műszerek kijelzéseit, hogy összezavarja a mérnököket?

Persze ehhez egy nagyon profi vírusra lenne szükséges ami valamely ország komoly támogatásával készül, hisz senkinek nincs otthon egy atomerőműve tesztelésre, kipróbálására, és az atomerőművek belső rendszereinek a működése sem tartozik a nyilvánosságra. Vajon hol van az a szint, ahol annyira meg lehetne téveszteni az embereket, hogy hibás lépést kövessenek el, esetleg ők maguk váltsák ki a katasztrófát azzal, hogy megteszik a szükséges lépéseket helyesnek vélt – de valójában téves – adatokat alapul véve? Természetesen mindez csak fikció, de korábban a Stuxnethez hasonló vírusok létezése is az volt, így egyáltalán nem lehet figyelmen kívül hagyni a lehetőséget.

Mindazonáltal, egy modern atomerőmű alapvetően jól védett és többszörösen túlbiztosított, így a támadóknak biztosan nehéz dolga lenne, de mint feljebb írtam, sok más támadható, számítógépes rendszerekkel vezérelt infrastrukturális elem létezik még, amik jóval kevésbé vannak kiemelve és ezért a védelmük is valószínűleg sokkal alacsonyabb, cserébe elég nagy pusztítás végezhető egy sikeres támadással. Ki gondolta volna 2001 előtt, hogy akár egy-két utasszállító repülő is mire képes...?

Veszélyes óvatlanság ■ Természetesen a kritikus rendszereket általában szoftveresen védik a kibertámadások ellen, de hogy ez mennyire hatásos, az kétséges. Ha csak azt nézzük, hogy az elmúlt évben hány nagy cég (köztük sok biztonságtechnikai cég is), hány kormányzati rendszer vagy éppen bank szenvedett el sikeres betörési kísérletet és jutottak a hackerek több száz millió ügyféladathoz, akkor nem lehet kétségünk afelől, hogy egy vasúti vagy repülőgép irányító rendszer feltörése sem okozhat sokkal nagyobb gondot.

Persze mondhatjuk azt, hogy ezek a rendszerek jó esetben fizikailag le vannak választva az internetről, így védettek a betörések ellen, de az emberi tényezőt sosem lehet megkerülni. Hogy csak egy példát mondjak, figyelembe véve az okostelefonok terjedését, vajon hány ember töltötte már a telefonját egy, a számítógépére kötött mezei USB kábellel? Vajon hányan gondoltak arra közülük, hogy ha a telefonjuk megfertőződött egy vírussal vagy más kártékony alkalmazással, akkor így egyúttal a gépüket is megfertőzhetik?

Természetesen ne felejtsük el, hogy habár ezeknek az infrastrukturális elemeknek a számítógépes rendszere feltörhető, valódi kárt okozni egy kicsit összetettebb feladat. A legtöbb ilyen rendszer egyedi, a működése a nyilvánosság felé nem vagy alig dokumentált, így nem is olyan egyszerű egy olyan vírust írni, amely a rendszerbe behatolva képes vezérelni a valódi célhardvert is. Hogy egy egyszerű példát vegyünk: egy dolog egy autógyár számítógépes rendszerét feltörni, amely jó eséllyel a közismert Windows operációs rendszert használja, és egy másik dolog ezután irányítani az autógyárban a szalag mellett dolgozó robotokat, amelyekhez ismeretlen szoftver tartozik speciális vezérléssel.

A meglepetés ereje ■ Mindazonáltal, pont a meglepetés ereje miatt lehet egy ilyen támadás különösen súlyos, hisz korábban még nem történt ilyen, így teljesen felkészületlenül érhet minket. Valljuk be, még sosem gondoltunk arra autóvezetés közben, hogy azt a közlekedési lámpát, amely felé éppen haladunk, lehet hogy épp egy számítógépes vírus vezérli és nem csak nekünk mutat zöldet…

Azt tehát beláthatjuk, hogy a kibertámadások súlyossága megközelítheti egy valódi katonai támadás súlyosságát, és ez a jövőben – ahogy egyre több mindent vezérelnek számítógépek – egyre jobban így lesz, így viszont már nem is hangzik annyira örültségnek a valódi katonai válaszcsapás egy kibertámadásra.